このページにはプロモーションが含まれています

目次

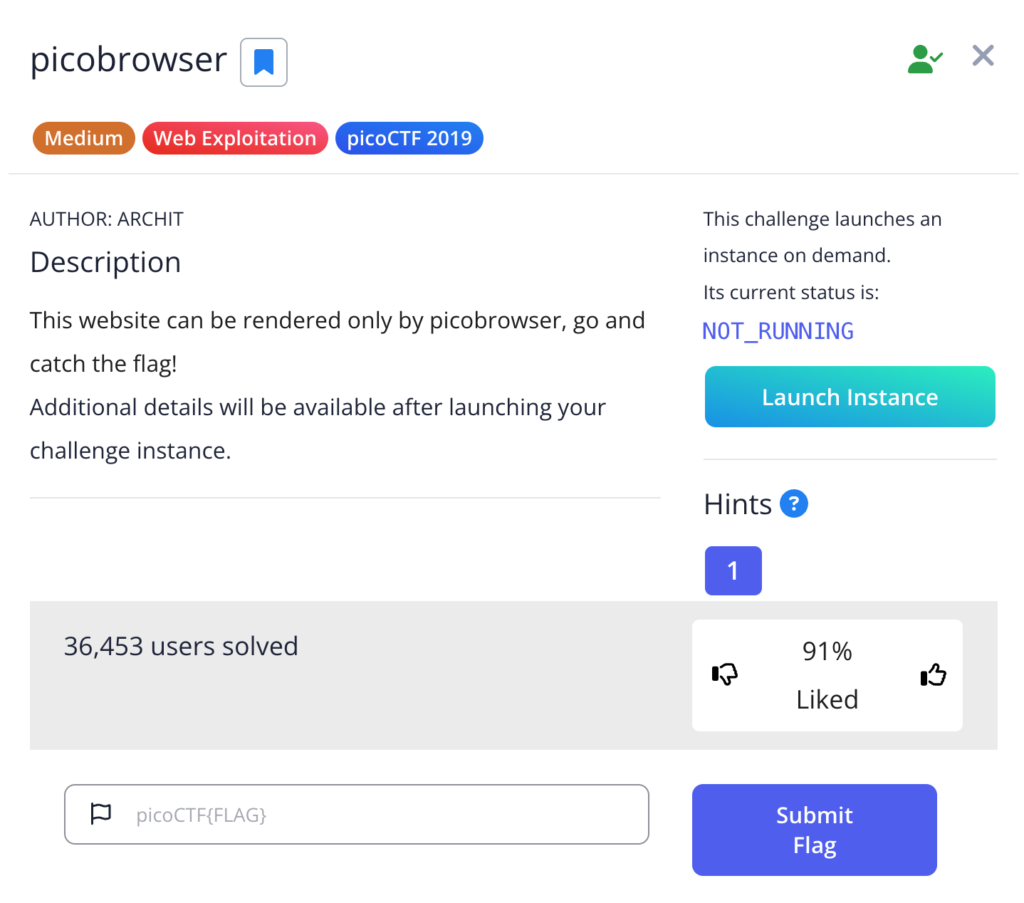

問題情報

- タイトル:picobrowser

- カテゴリ:Web

- 難易度:Medium

- 使用ツール:ブラウザ、Burp Suite

問題文

問題文の和訳

このウェブサイトはpicobrowserでのみ表示可能です。さあ、フラグをキャッチしよう!

チャレンジインスタンスを起動後、追加の詳細情報が利用可能になります。

ヒント1:新しいウェブブラウザをダウンロードする必要はありません

このウェブサイトはpicobrowserでのみ表示可能です。さあ、フラグをキャッチしよう!

DeepL.com(無料版)で翻訳しました。

アプローチ(解法の流れ)

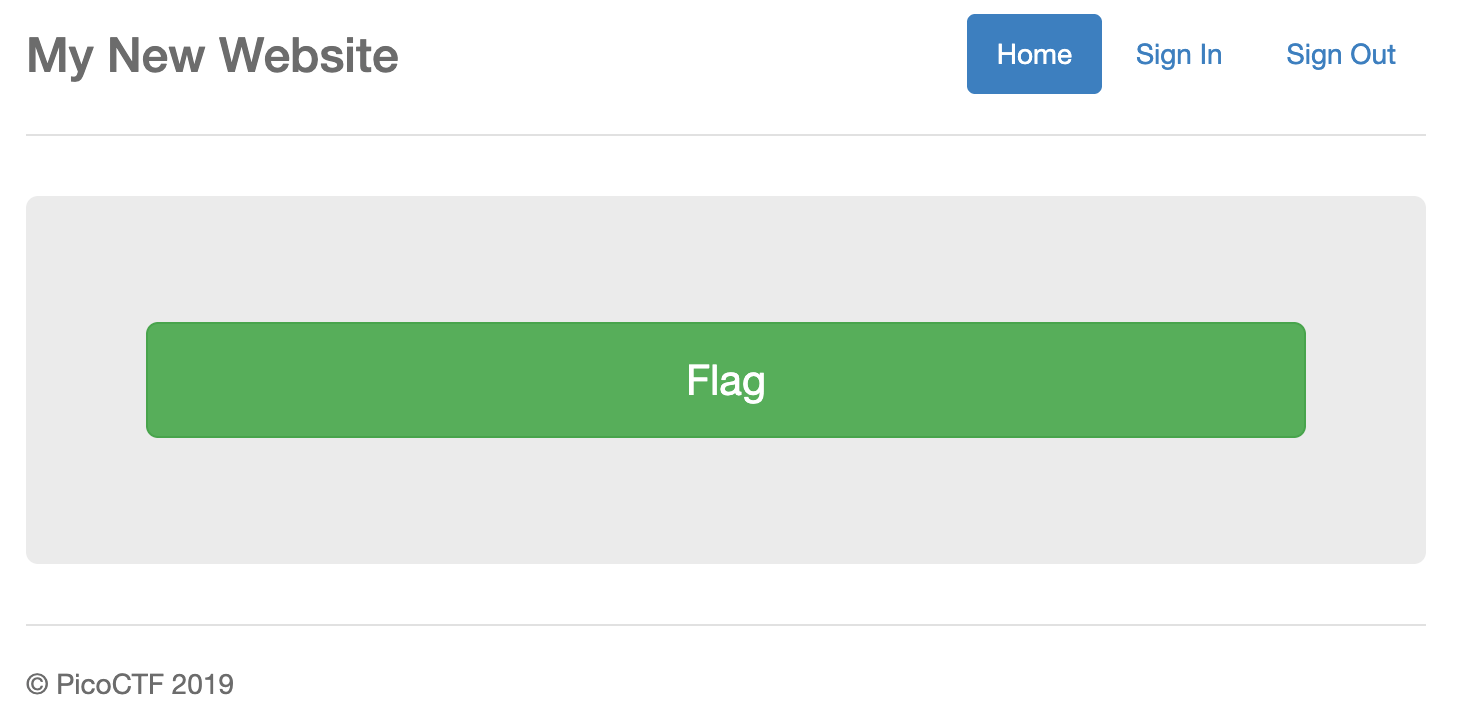

1. 動作を確認する

リンクからWebサイトにアクセスすると、以下のような画面が表示されました。

Flagボタンをクリックすると、

You’re not picobrowser!

(和訳:あなたはpicobrowserではありません!)

このようなメッセージとともに使用中のブラウザの情報が返ってきました。

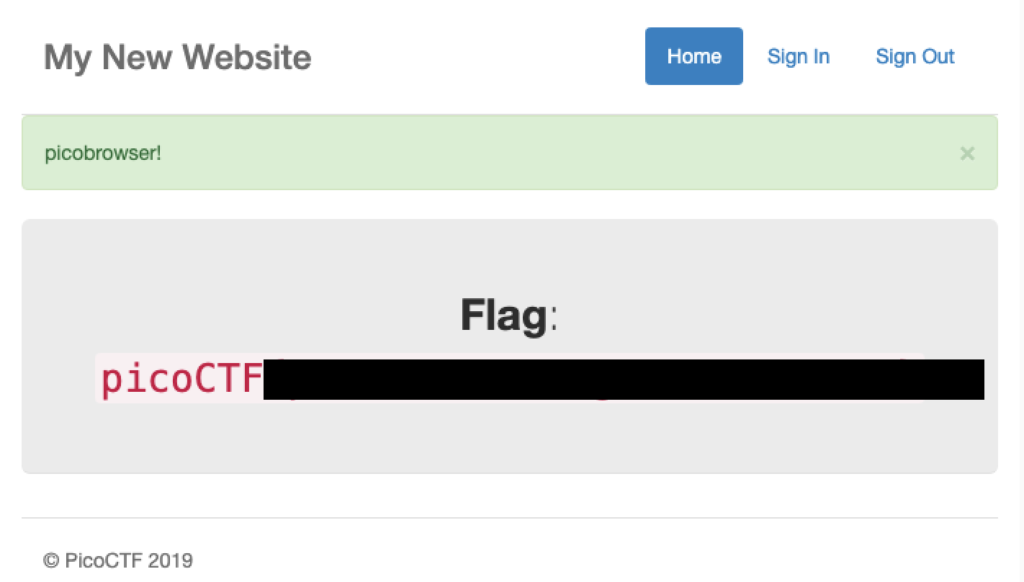

2. Burp SuiteでUser-Agentの値を修正する

試したこと:

Burp SuiteのRepeaterを使って、リクエストヘッダーの値をUser-Agent: picobrowserに変更してみました。

3. FLAGをゲット!

レスポンスを確認すると、フラグが返ってきました🏁

まとめ

本問題では、User-Agentの値によって処理を分岐しており、クライアント側の情報をそのまま信頼している点がポイントでした。

Webでは、送信元が自由に変更できる情報を安易に信用してはいけないと改めて感じました。

はなまる

はなまるお読みいただきありがとうございました!

コメント