このページにはプロモーションが含まれています

目次

問題情報

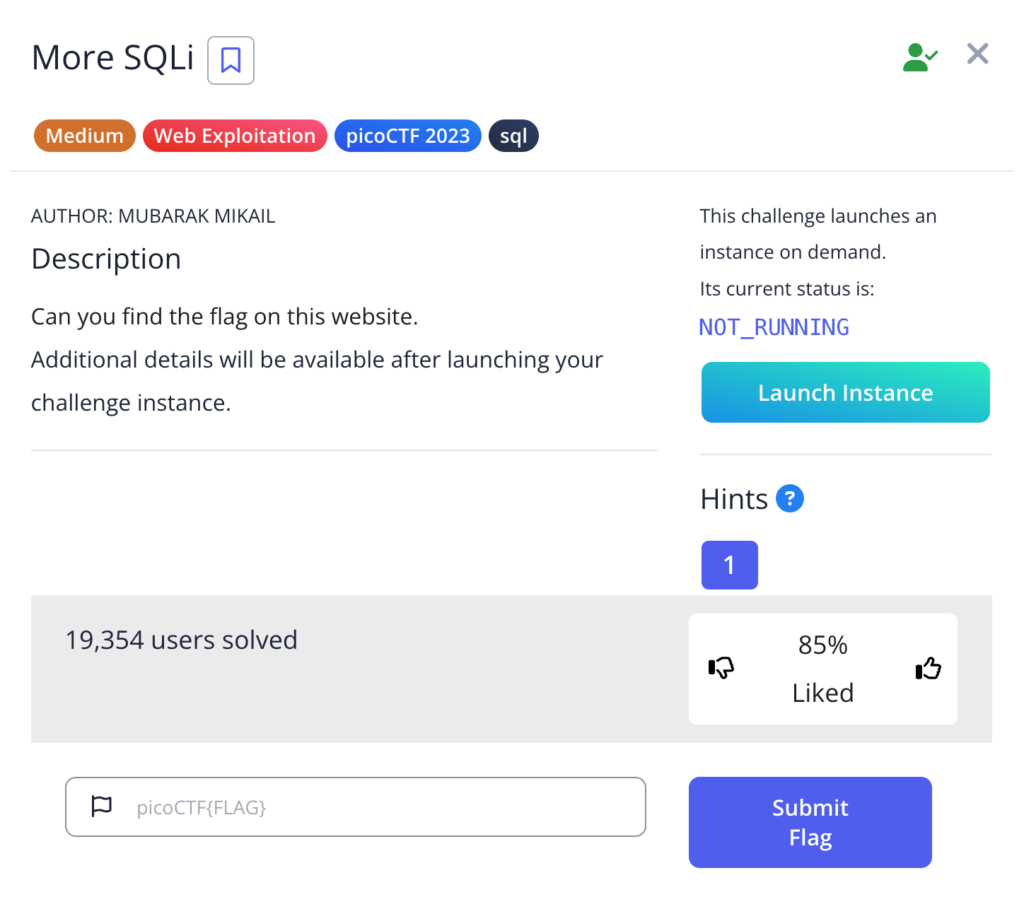

- タイトル:More SQLi

- カテゴリ:Web

- 難易度:Medium

- 使用ツール:ブラウザ、Burp Suite

問題文

問題文の和訳

このウェブサイト上でフラグを見つけられますか。

チャレンジインスタンスを起動後、追加の詳細が利用可能になります。

ヒント1:SQLiLite

DeepL.com(無料版)で翻訳しました。

アプローチ(解法の流れ)

1. 動作を確認する

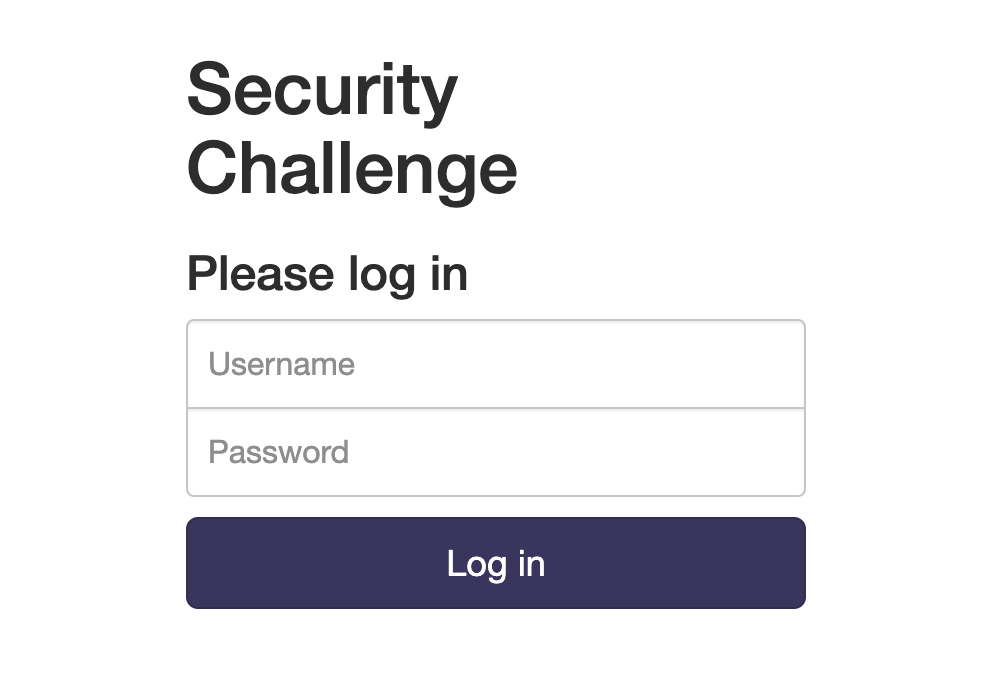

リンクからアクセスすると、ログインフォームが表示されました。

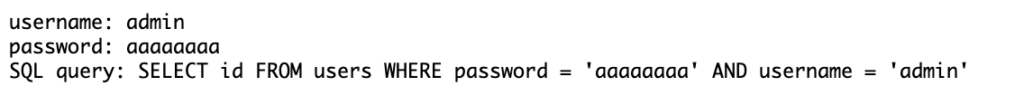

Username:admin

Password:aaaaaaaa

適当なユーザー名とパスワードを入力してみると、

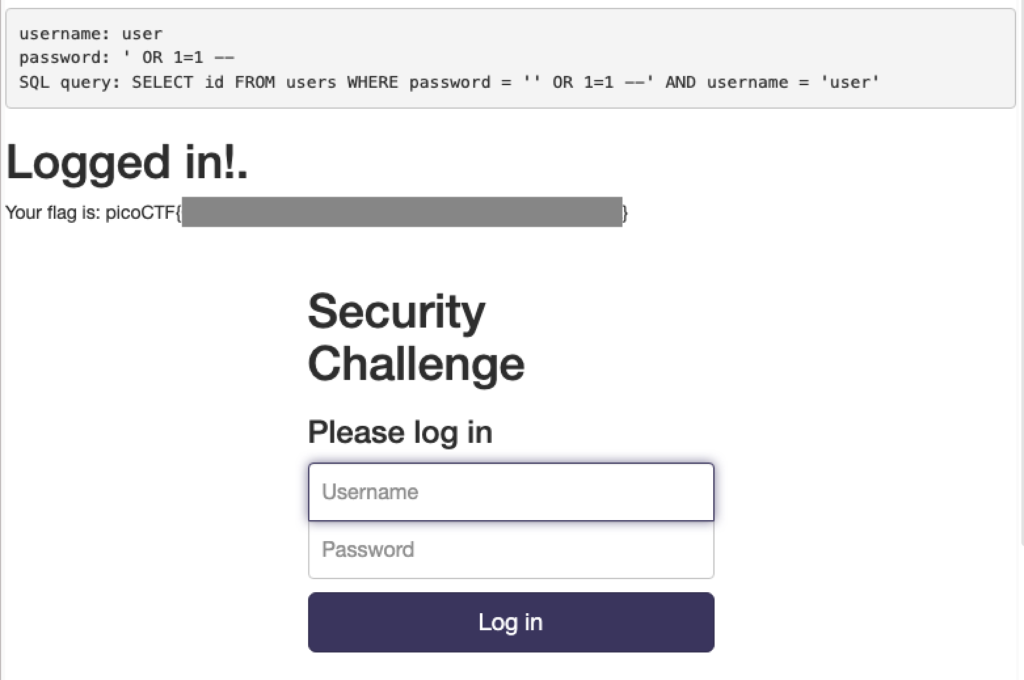

入力したユーザー名とパスワード、SQLクエリが返ってきました。

2. 認証をバイパスする

SQLインジェクションにより認証をバイパスしました。

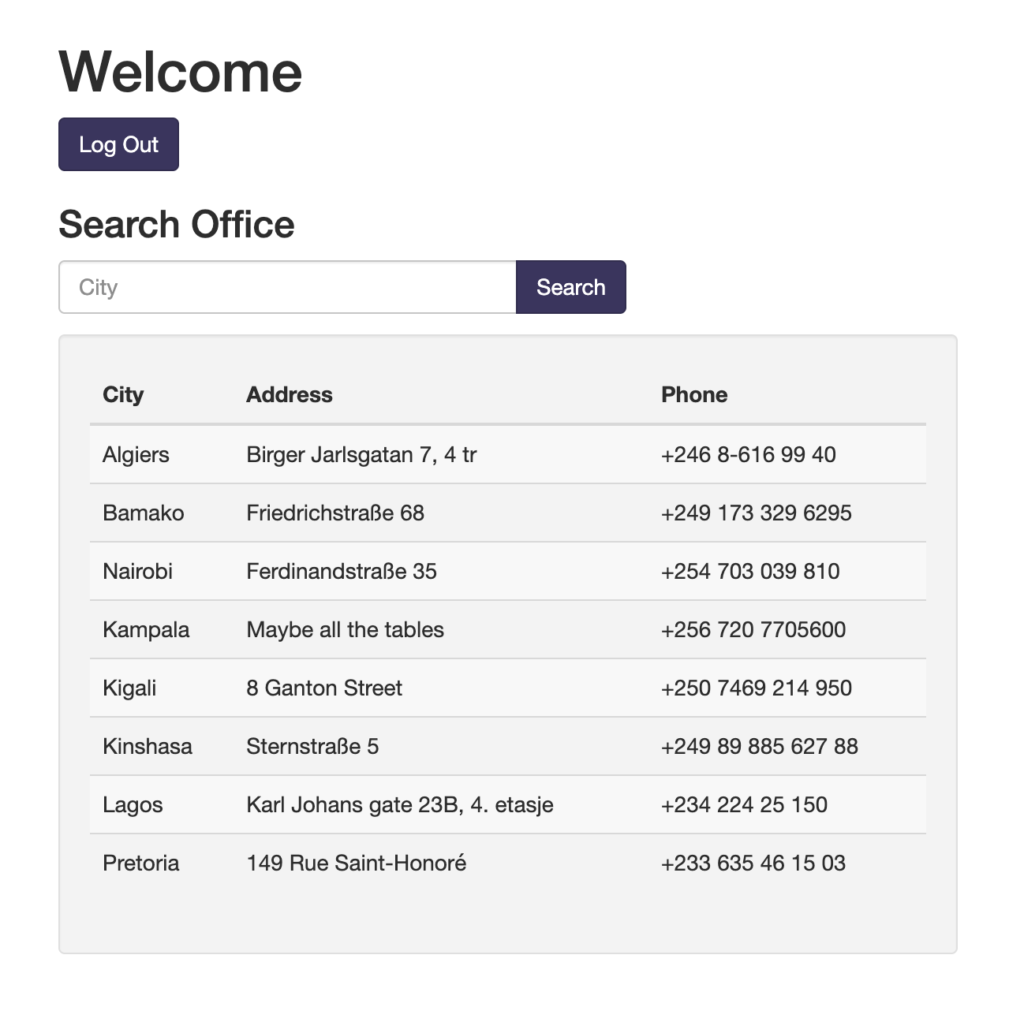

まずブラウザから次のように試してみると、

username:admin

password:’ OR 1=1 —

ログインは成功したようです。

しかし、フラグは見当たらず。

3. FLAGをゲット!

もしかしてブラウザからのアプローチでは認証を突破できていない・・・?と思い、

Burp Suiteから再試行してみました。

レスポンスを確認すると、フラグが返ってきました!

学んだこと

ブラウザからSQLインジェクションを試行した際、

ログインできたように見える挙動は確認できたが、

実際には正しい認証状態が確立されておらず、

フラグは表示されなかった。

Burp Suiteを用いてHTTPリクエストを直接改変した結果、

認証が完全にバイパスされ、フラグを取得できた。

はなまる

はなまるお読みいただきありがとうございました!

コメント