このページにはプロモーションが含まれています

問題情報

- タイトル:Secrets

- カテゴリ:Web

- 難易度:Medium

- 使用ツール:ブラウザ、検証ツール

問題文

問題文の和訳

いくつかのページを隠しています。旗のあるページを見つけられますか?

チャレンジインスタンスを起動後、追加の詳細が利用可能になります。

ヒント:folders folders folders

DeepL.com(無料版)で翻訳しました。

アプローチ(解法の流れ)

1. 動作を確認する

リンクからアクセスするとWebサイトが表示されました。

2. 試したこと

ナビゲーションメニューで他のページを探索してみましたが、

特にリンクなどは見当たりませんでした。

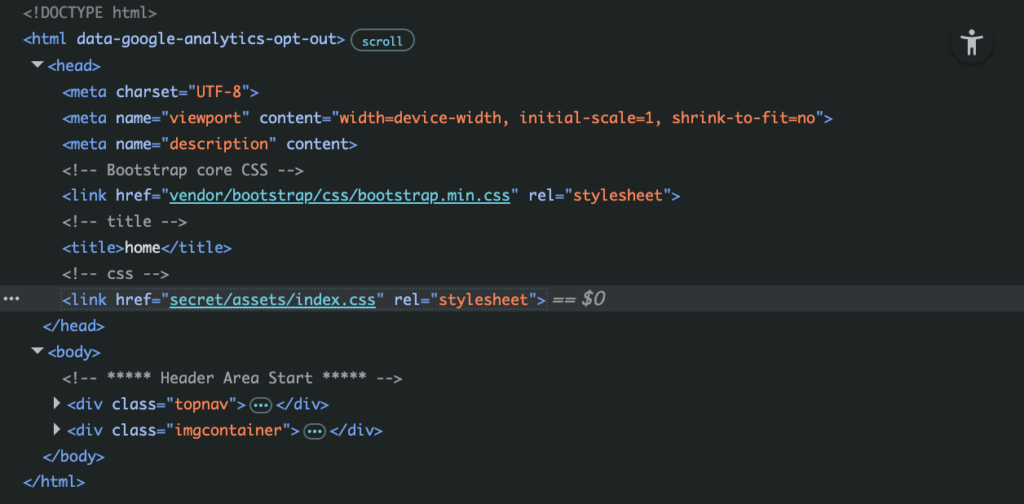

続いて、検証ツールを使って調べます。

<link href="secret/assets/index.css" rel="stylesheet">secretフォルダが存在することが分かりました。

URLのパスに指定してアクセスすると、

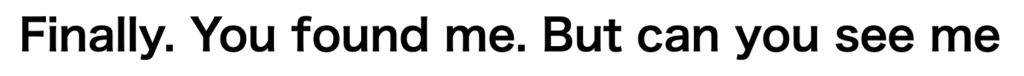

ついに。もうすぐ見つかりそうだった。よくやった

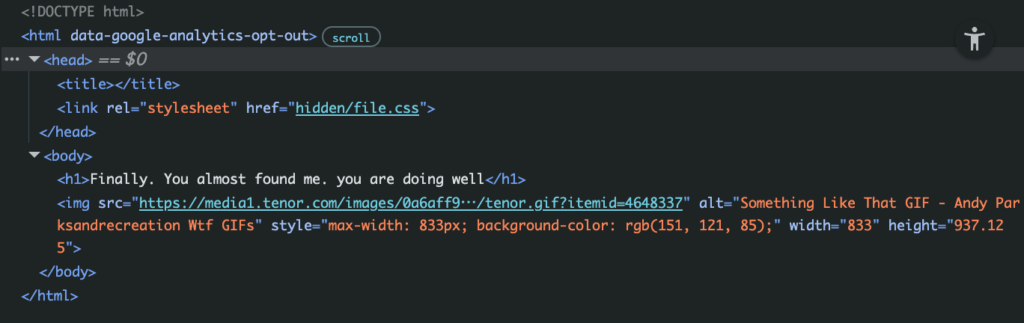

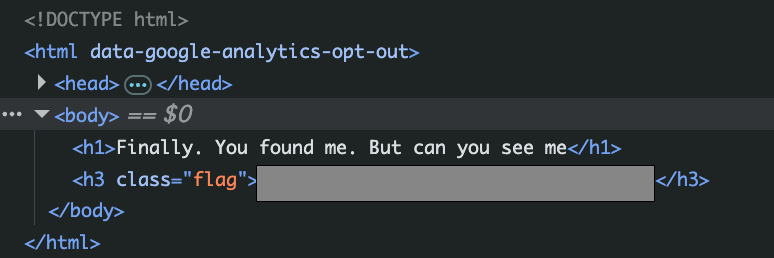

さらに検証ツールで調べると、

<link rel="stylesheet" href="hidden/file.css">hiddenフォルダが存在することが分かりました。

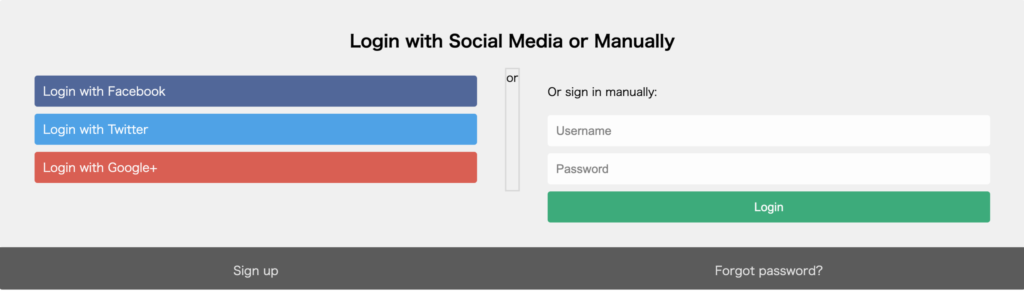

URLのパスに指定してアクセスすると、ログインフォームが表示されました。

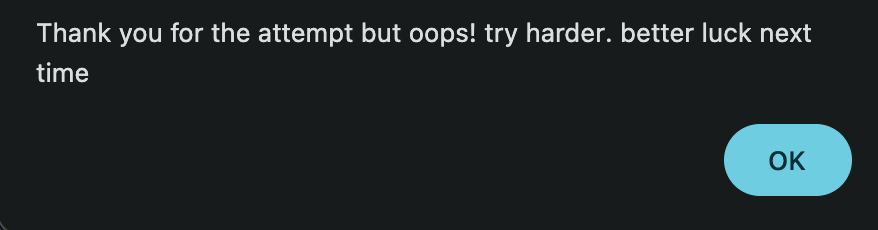

任意のユーザー名とパスワードを入力すると、アラートが出ました。

挑戦ありがとう。でもおっと!もっと頑張れ。次は運が良ければな

検証ツールでソースコードを見てみると、Loginボタンをクリックするとこのアラートが出るようです。

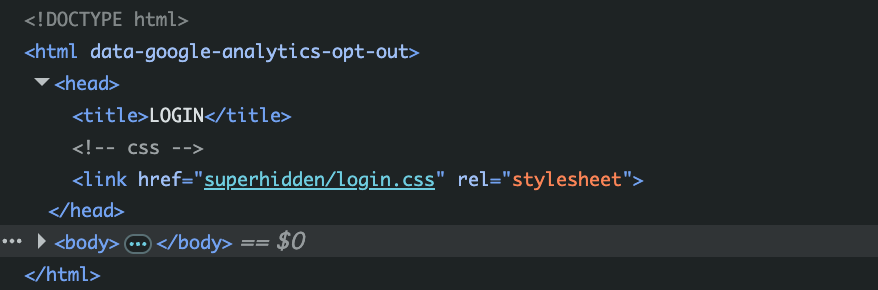

さらに検証ツールで調べると、

<link href="superhidden/login.css" rel="stylesheet">superhiddenフォルダが存在することが分かりました。

URLのパスに指定してアクセスすると、

ついに。見つけたな。だが、俺が見えるか?

3. FLAGをゲット!

試したこと:

検証ツールでHTMLソースや読み込まれているCSSのパスを確認し、

フォルダ構成を推測して直接アクセスした。

まとめ

認証情報が必要なのではないか、

コマンドインジェクションなどでサーバー内を探索する必要があるのではないか、

なども考えました。

しかし実際は、HTMLやCSSのパスからフォルダ構成を推測し、

URLを直接指定するだけで秘密の情報にたどり着ける問題でした。

ディレクトリ構造の露出による情報漏えいの典型例を学べる問題でした。

はなまる

はなまるお読みいただきありがとうございました!

コメント