このページにはプロモーションが含まれています

はなまる

はなまるpicoCTFに挑戦しました!

拙いWrite Upですが参考になればうれしいです🌸

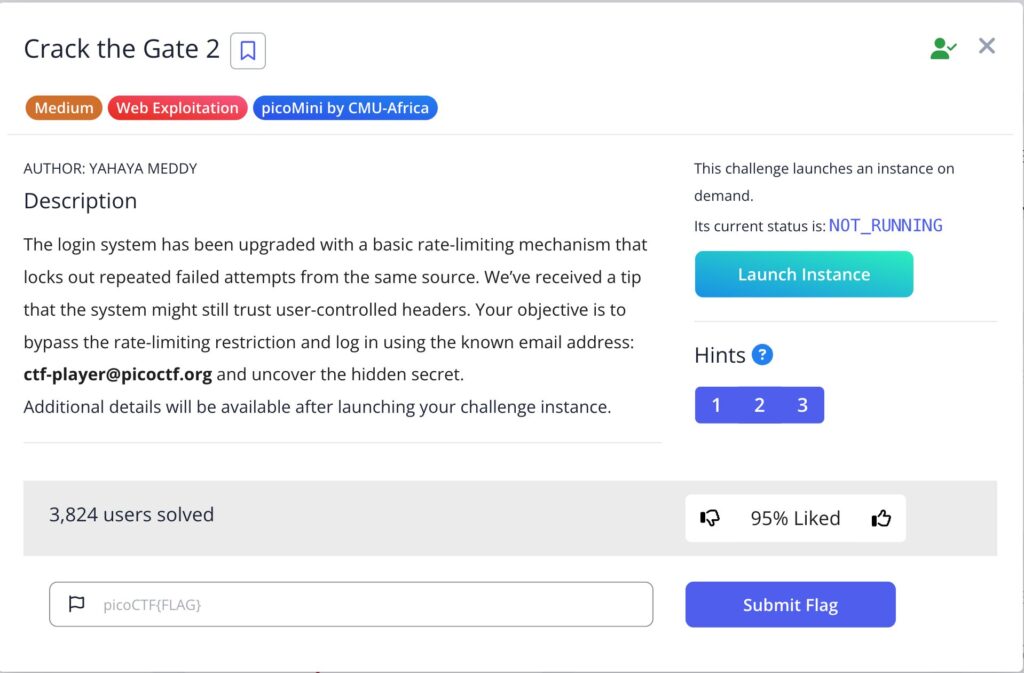

問題情報

- タイトル:Crack the Gate 2

- カテゴリ:Web

- 難易度:Medium

- 使用ツール:ブラウザ、Burp Suite

問題文

問題文の和訳

ログインシステムは基本レート制限機構を実装し、同一ソースからの繰り返し失敗試行をロックアウトするようになりました。ただし、システムがユーザー制御ヘッダーを依然として信頼している可能性があるとの情報を得ています。あなたの目的は、レート制限を回避し、既知のメールアドレス ctf-player@picoctf.org を使用してログインし、隠された秘密を暴くことです。

チャレンジインスタンス起動後に追加詳細が提供されます。

ヒント1:サーバーはあなたの接続元IPをどのように認識していますか?

ヒント2:X-Forwarded-Forの詳細はこちら

ヒント3:偽装IPをローテーションすることでレート制限を回避可能です。

ログインシステムには基本レート制限機能が追加され、同一ソースからの繰り返し失敗試行をブロックします。システムがユーザー制御ヘッダーを依然として信頼している可能性があるとの情報が入っています。あなたの目的は、レート制限を回避し、既知のメールアドレス ctf-player@picoctf.org を使用してログインし、隠された秘密を解き明かすことです。

ウェブサイトはこちらで稼働中です。ログインを試みられますか?

パスワードリストはこちらからダウンロードしてください。

DeepL.com(無料版)で翻訳しました。

アプローチ(解法の流れ)

1. ログイン試行 → 失敗が繰り返されるとロックアウト

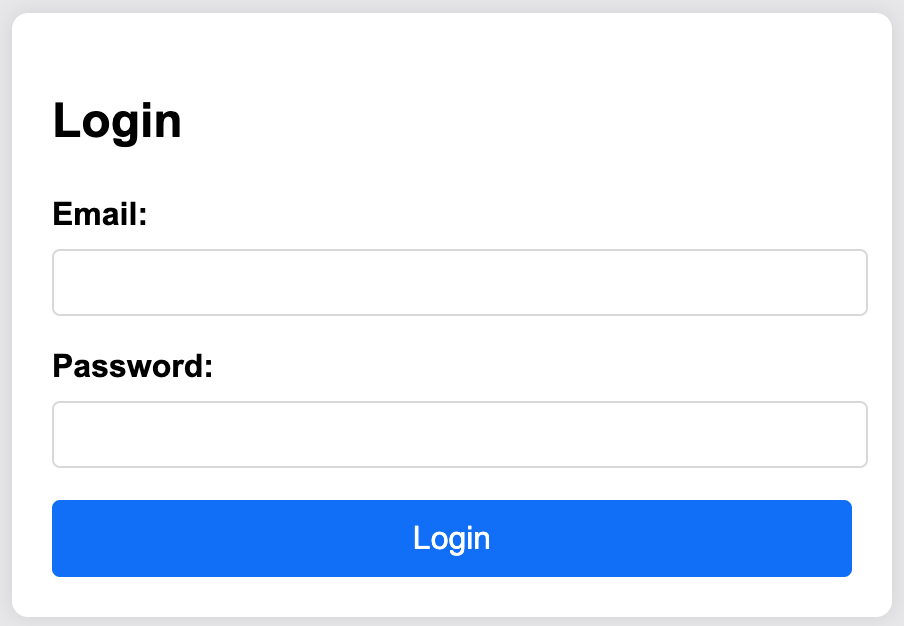

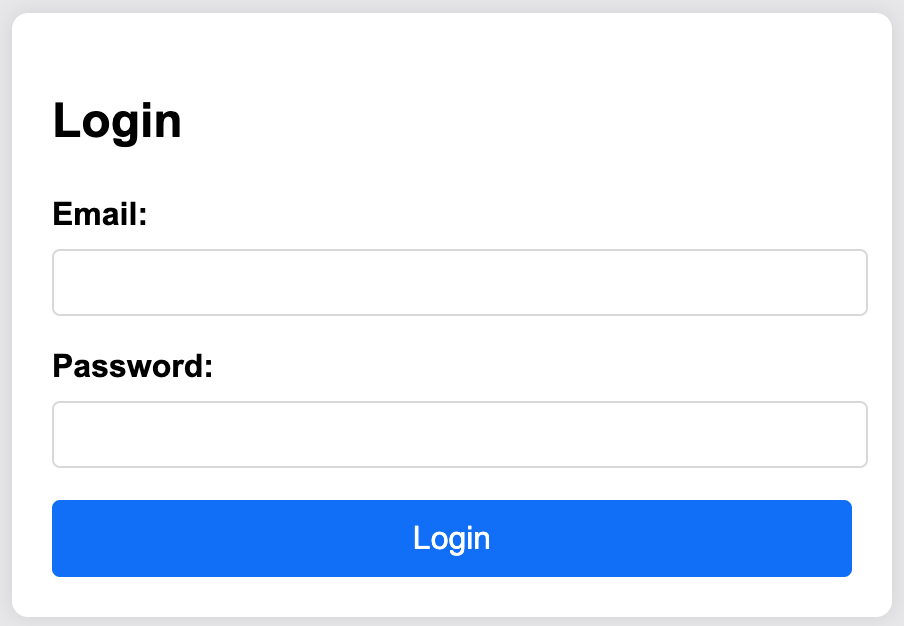

リンクからWebサイトにアクセスすると、ログイン画面が表示されました。

既知のメールアドレス ctf-player@picoctf.org を使用してログインするようです。

リンクからパスワードリストもダウンロードしてファイルの中身を確認すると、

20個のパスワードらしき文字列がありました。

これらを使ってログイン試行しました。

ログイン失敗1回目のダイアログ:Invalid credentials(無効な認証情報)

ログイン失敗2回目のダイアログ:Too many failed attempts. Please try again in 20 minutes.(失敗した試行が多すぎます。20分後に再度お試しください。)

ロックアウトされました😲

2. Burp Suiteでリクエストごとに違う X-Forwarded-For を送る

試したこと:

Burp SuiteのRepeaterを使って、ヘッダーのX-Forwarded-Forに偽装IPアドレスを記述し、リクエストを送る。(X-Forwarded-For: 1.1.1.1など)

IPアドレスとパスワードを変えながら、一つひとつリクエストを送る。

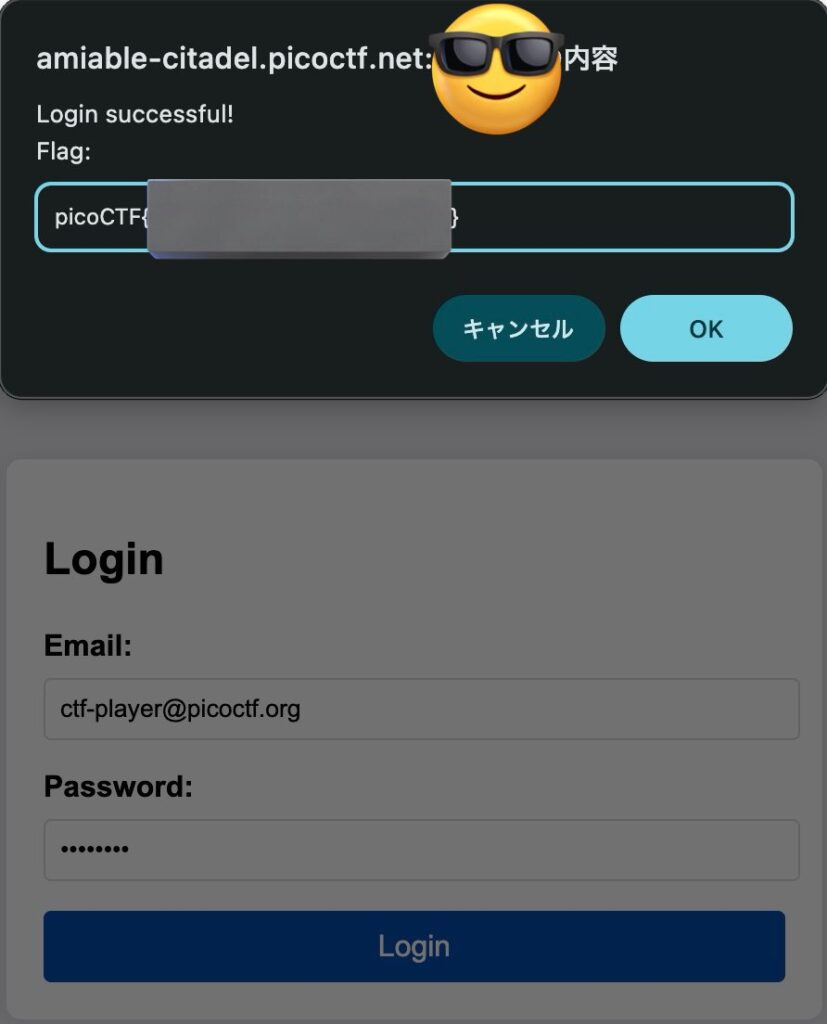

4. FLAG をゲット!

するとログインが成功し、FLAG ゲット!

お読みいただきありがとうございました!

コメント